IT-Sicherheit

118 Inhalte

Entdecken Sie unser Archiv zu tiefgehenden Inhalte zum Thema IT-Sicherheit.

Testing

IT-Sicherheit

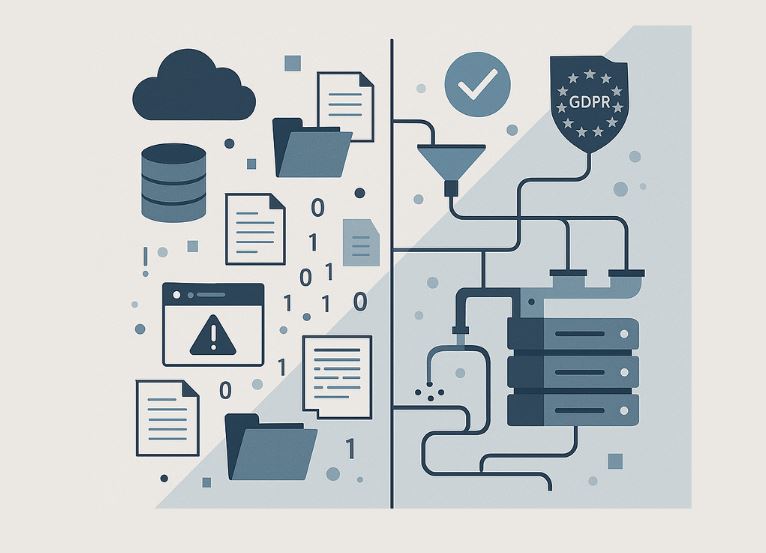

Testdatenmanagement zwischen Realität und Regulierung: realitätsnah und regelkonform testen – ohne Paranoia, aber mit Verantwortung

Moderne IT-Systeme sind hochkomplex. Ihre Qualität steht und fällt mit der Qualität der durchgeführten Tests. Sobald Tests sowohl fachlich als auch technisch realitätsnah sein müssen, stellt sich eine zentrale Frage: Mit welchen Daten testen wir eigentlich?

Die Testdaten sind ein wesentlicher Schlüssel für die Qualität und Aussagekraft unserer Tests. Sie werden passgenau für einen Test benötigt und sollen gleichzeitig so praxisnah wie möglich sein. Zusätzlich müssen wir die Datenschutzvorgaben einhalten. Und viel Aufwand wollen wir auch nicht reinstecken. Wie lösen wir dieses Dilemma auf? Indem wir uns schrittweise dem Ziel nähern und von vorneherein..

Testdatenmanagement steht oft zwischen realitätsnaher Qualitätssicherung und strengen Datenschutzanforderungen. Die DSGVO erschwert den Einsatz produktionsnaher Daten in Tests erheblich. Eine durchdachte Test-Data-Strategy mit Anonymisierung, Pseudonymisierung und Erstellung von synthetischen Daten ermöglicht jedoch rechtskonforme und gleichzeitig effiziente Tests. Daraus ergeben sich praxisnahe H..

Unternehmen stehen vor der anspruchsvollen Aufgabe, die DSGVO- und DORA-Vorgaben bei der Nutzung realistischer Testdaten zu erfüllen. Besonders der Finanz- und Versicherungssektor sieht sich durch die DORA-Regelungen mit zusätzlichen Compliance-Anforderungen konfrontiert – diese schaffen jedoch nicht nur Hürden, sondern auch Spielräume für effiziente und sichere Testprozesse. Eine durchdachte Anon..