IT-Sicherheit

118 Inhalte

Entdecken Sie unser Archiv zu tiefgehenden Inhalte zum Thema IT-Sicherheit.

Software-Architektur

Anwendungssoftware

IT-Sicherheit

Mehr Transparenz und Sicherheit in Kubernetes-Deployments

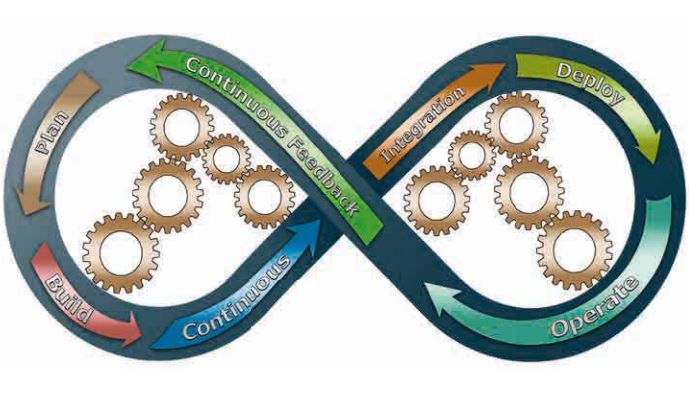

IT-Architekten schrecken oftmals vor der Verwendung von Automatismen bei der Bereitstellung von Softwarekomponenten zurück, da sie Kontroll- und Sicherheitsverluste fürchten. Dies erschwert es Unternehmen, ihren Softwareentwicklungszyklus agil zu gestalten. Wir beschreiben, wie mittels GitOps ein hohes Maß an Kontrolle und Sicherheit bei der automatisierten Bereitstellung von Software erreicht wer..

Die digitale Sicherheit eines IT-Systems beginnt mit der Spezifikation der funktionalen und nichtfunktionalen Sicherheitsanforderungen. Anwender, die Wert auf die Sicherheit ihrer IT-Systeme legen, müssen schon bei deren Anforderungsanalyse die geeigneten Sicherheitsmaßnahmen vorsehen. Was nicht gefordert wird, muss auch nicht realisiert werden. Wer Sicherheit haben will, muss sie explizit fordern..

Das nachhaltige Management von Stammdaten kann durch gezielte Data-Governance-Aktivitäten effizient und transparent gestaltet werden. Das stellt nicht nur eine der Voraussetzungen für Wettbewerbsvorteile dar, sondern kann auch bei der Einführung eines Datenqualitätsmanagements ein Erfolgsfaktor sein. Dabei geht es nicht um die direkte Monetarisierung der Stammdaten, sondern vielmehr um einen smart..

Data Governance – der Begriff steht für die maximale Nutzung von Daten durch das sogenannte „Shopping for Data“, die sich auf perfekte Datenqualität verlassen kann und mittels eines Datenkatalogs optimal geführt wird. Gleichermaßen steht Data Governance aber auch ein für die Gewährleistung der Sicherheit der Daten und die Reduzierung des Risikos im Umgang mit und bei der Nutzung von Daten unter de..

Cloud-Computing

Anwendungssoftware

IT-Sicherheit

Pod Security Policies – Teil 2: Ausnahmen und Fehlersuche

Werden Anwendungen auf managed Kubernetes-Clustern betrieben, ist auch der Betreiber des Clusters (beispielsweise Amazon oder „der Betrieb”) für die Sicherheit zuständig, oder? Nicht ganz! Zwar abstrahiert Kubernetes von der Hardware, sein API bietet dennoch viele Möglichkeiten, die Sicherheit der darauf betriebenen Anwendungen gegenüber der Standardeinstellung zu verbessern. Dieser Artikel themat..