Beide Bücher haben einen ähnlichen Schwerpunkt und Aufbau bei den Kernverschlüsselungsthemen, aber einen anderen Zugang. Beide sind bereits in der 6. Auflage erschienen, was für ein beständiges Interesse am Thema und dessen erfolgreicher Behandlung steht.

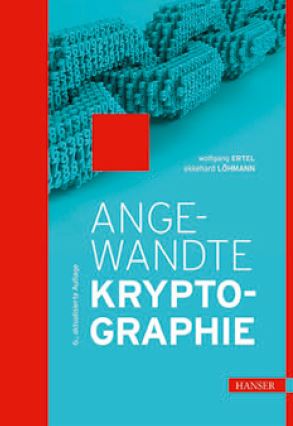

Das Buch „Angewandte Kryptographie“ ist etwas neuer und behandelt deshalb auch aktuellere Beispiele und Verfahren. Die Autoren, Wolfgang Ertel und Ekkehard Löhmann, sind Professoren für Informatik an der Hochschule Ravensburg-Weingarten und verwenden die Inhalte auch in ihren Veranstaltungen. Es ist vom Umfang nur ein Drittel so groß wie der mit fast 1.000 Seiten dicke Wälzer des erfahrenen Unternehmensberaters Klaus Schmeh. Ersteres geht deswegen im Inhalt mehr in die Tiefe und Letzteres etwas in die Breite und behandelt auch Randthemen der Kryptografie.

Streifzug durch die Kryptografiegeschichte und -anwendung

So beginnt Schmeh mit einem kleinen Rückblick in die Geschichte der Kryptografie. Deswegen werden die meisten Leser gleich mit dem 2. Teil beginnen. In ihm werden moderne Kryptografieverfahren, Chiffren, Hashes und Signaturen vorgestellt. Als Hauptalgorithmen zur symmetrischen Blockverschlüsselung werden der veraltete DES (Data Encryption Standard) und sein Nachfolger, der Advanced Encryption Standard (AES), vorgestellt. Am Ende wird auf moderne Stromchiffren und das Thema Post-Quanten-Kryptografie mit dem Shor- und Grover-Algorithmus kurz eingegangen.

Einige der hier besprochenen Verfahren sind inzwischen unsicher und dienen nur noch der historischen Herleitung. Deswegen sollten diese zugunsten moderner Verfahren in einer Neuauflage ersetzt werden. Das zeigt eines der Grundprobleme der Kryptografie. Viele ihrer mathematischen Grundlagen sind schon viele Jahrzehnte alt, doch werden die Verfahren an bestehende Anforderungen und Hardwaremöglichkeiten immer schneller angepasst. Deswegen können Empfehlungen, wie in einem Buch von 2016, im Jahre 2022 bereits ungültig sein. Teil 3, in dem es um die verschiedenen allgemeinen Angriffsarten geht, um Verschlüsselungen auszuhebeln, ist hingegen etwas zeitloser. Zwei Abschnitte gehen auf das Thema Authentifizierung ein. Hier würde man sich wünschen, dass auf aktuelle SSO-Verfahren eingegangen wird, wie sie im Web inzwischen weit verbreitet sind.

Im 4. Teil geht es um Public-Key-Infrastrukturen und im 5. Teil um kryptografische Netzwerkprotokolle. Diese Teile kann man getrost überspringen, da sie entweder als Grundlagen bekannt sind oder in spezielleren Büchern ausführlicher dargestellt werden. Abgerundet wird das Ganze mit einem kryptografischen Sammelsurium im letzten Teil, mit den zehn wichtigsten Personen der Kryptografie, Organisationen und Firmen.

Die Dicke des Buches verliert etwas an Schrecken, wenn man sich als Praktiker auf die aktuell relevanten Verfahren in dem mit 234 Seiten umfangreichsten und inhaltsreichsten 2. Teil beschränkt. Das Buch bietet einen guten, wenn auch nicht mehr ganz aktuellen Überblick über die Geschichte und Zukunft der Kryptografie und ihre Anwendungsmöglichkeiten. Trotz seines Alters kann es immer noch einen Nutzen bieten, auch wenn eine verschlankte Neuausgabe zu begrüßen wäre.

Kryptografie-Lehrbuch mit aktuellen Anwendungsbeispielen

Das Buch von Ertel wurde in der vorletzten Ausgabe um ein Kapitel zu Blockchain ergänzt, das sein Hochschulkollege Löhmann beigesteuert hat. Es behandelt klassische und moderne Chiffren und wie man damit Public-Key-Infrastrukturen aufbauen oder Public-Key-Verfahren verwenden kann. Zum Thema Authentifizierung und digitale Signatur gibt es ein Kapitel. Als Anwendungsgebiete werden elektronische Zahlungssysteme, aber auch aktuelle Hype-Themen wie elektronisches Bargeld und Blockchain-Technologien behandelt. Etwas aus dem Rahmen, aber nicht unwichtig, da Kryptografie vor allem für Militär und Geheimdienste interessant war und ist, ist das Abschlusskapitel zu politischen Randbedingungen.

Mit dem Buch kann man sein Wissen erweitern, lernt Sicherheitslücken in der Praxis kennen und durch die enthaltenen Übungen anwenden. Von den mathematischen Formeln sollte man sich nicht abschrecken lassen, da die Implementierungen der Verfahren heute von entsprechenden Bibliotheken vorgenommen werden. Das Buch verwendet so wenig Mathematik wie nötig und beschreibt die Anwendung der Verfahren mit aktuellen Beispielen. Die mathematischen Details, Erzeugen von Zufallszahlen und die Lösungen zu den Übungen befinden sich zum Nachlesen im Anhang.

Das Buch vermittelt gutes Grundwissen über Algorithmen und Protokolle. Deswegen ist es nicht nur für Studenten, sondern auch für Praktiker interessant, um auf der Höhe der Zeit zu sein, ohne zu viel in die Tiefe abzutauchen. Leider funktionieren aktuell die Online-Links zu Materialien des Buchs nicht.

Vergleich

Buchtipp 1

Titel: Angewandte Kryptographie

Autor: Wolfgang Ertel, Ekkehard Löhmann

Seiten: 240

Preis: 34,99 € (Print)

Verlag: Carl Hanser Verlag

Jahr: 6., aktualisierte Auflage, 2019

ISBN: 978-3-446-46313-4

Buchtipp 2

Titel: Kryptografie: Verfahren, Protokolle, Infrastrukturen

Autor: Klaus Schmeh

Seiten: 946

Preis: 54,90 € (Print)

Verlag: dpunkt

Jahr: 6., aktualisierte Auflage, 2016

ISBN: 978-3-86490-356-4

Beide Bücher ergänzen sich gut. Wer jedoch aktuelle Informationen und Beispiele mit Übungen benötigt, ist mit dem Buch von Ertel und Löhmann besser bedient. Durch die Konzentration auf die wirklich wichtigen Themen findet man eher die relevanten Informationen. Wer sich jedoch mehr für Hintergründe, Anekdoten und Geschichten interessiert, findet bei Schmeh neben den relevanten Grundlagen auch noch das Drumherum.

Kryptografie ist ein altes, aber bei der fortschreitenden Digitalisierung ein immer wichtigeres Thema. Es reicht jedoch nicht, nur die theoretischen Kryptografie-Grundlagen zu kennen, sondern man muss diese immer wieder an die aktuellen Anforderungen anpassen und anwenden können. Dazu bieten beide Bücher seit fast 20 Jahren, auf unterschiedliche Weise, gute Voraussetzungen und sind handwerklich und fachlich auf einem guten Niveau.