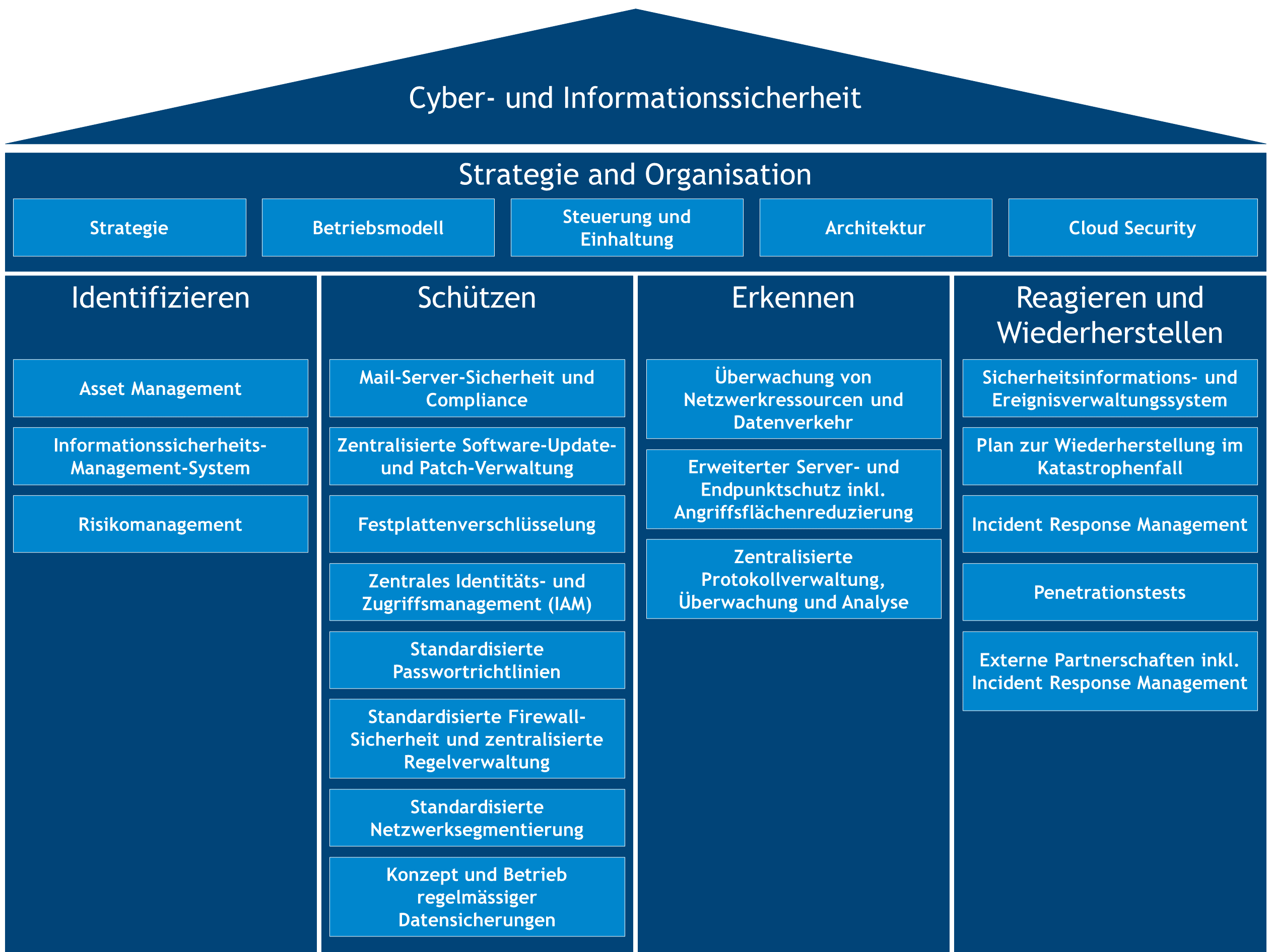

Wir haben ein praktikables Rahmenwerk mit 5 Säulen und 24 Fähigkeiten entwickelt (siehe Abbildung 1), um eine effektive Cybersecurity-Fähigkeit aufzubauen, ohne hohe Kosten und lange Umsetzungszeiten. Dies ermöglicht die schnelle Etablierung eines ausgewogenen organisatorischen, personellen und technischen Betriebsmodells.

Abbildung 1: Die fünf tragenden Säulen effektiver Cybersicherheit

Cybersicherheitsstrategie und -organisation

Angesichts des zunehmenden finanziellen Schadens von Cyberangriffen ist Cybersicherheit für CEOs und CIOs von großer Bedeutung. Sie sollte in jedem Entscheidungsprozess berücksichtigt werden, nicht nur in IT oder Geschäftsangelegenheiten.

Cybersecurity-Strategie

CIOs (Chief Information Officers) und CISOs (Chief Information Security Officers) müssen Investitionen gemäß den Prioritäten der Fähigkeiten zuweisen und ihre Budgets ausgleichen. Ein risikobasierter Ansatz ermöglicht es, die Wahrscheinlichkeit eines Angriffs mit dem potenziellen Schaden zu bewerten. Priorisieren Sie Bereiche mit dem höchsten Risiko und verteilen Mitarbeiter, deren Kapazität, das verfügbare Budget und die verfügbare Zeit entsprechend, um effektiven Schutz zu gewährleisten. Nutzen Sie die Kapazität der Mitarbeiter und das Budget effizient, indem Sie klare Prioritäten setzen und die wichtigsten Sicherheitsrisiken mindern.

Betriebsmodell

Eine starke Cybersicherheitslage erfordert eine geeignete operative Struktur. Schaffen Sie eine Einheit mit definierten Rollen und Zuständigkeiten, die in einen effektiven organisatorischen Rahmen eingebunden ist. Dieses Modell kann gestrafft werden, indem einzelne Personen mehrere Teilzeitrollen übernehmen. Es ist jedoch wichtig, dass die Zuständigkeiten der einzelnen Personen klar definiert sind. Wenn beispielsweise eine automatische Überwachungslösung Warnmeldungen für verdächtige Netzwerkaktivitäten generiert, muss sichergestellt werden, dass mehr als eine Person mit dem System vertraut und für die Überwachung verantwortlich ist. Die Verfügbarkeit des verantwortlichen Personals sollte eine Priorität sein.

Steuerung und Einhaltung

Die Cybersicherheitsabteilung ist wie jede andere Abteilung in die bestehenden Entscheidungsprozesse integriert. Die Cyberbedrohungslandschaft ist jedoch dynamisch und durch plötzliches Auftauchen und schnelle Veränderungen gekennzeichnet. Das Gleichgewicht zwischen der sorgfältigen Prüfung und Genehmigung von Änderungen im Bereich der Cybersicherheit und der rechtzeitigen Umsetzung ist entscheidend. Komplexe und langwierige Governance-Prozesse behindern oft eine schnelle Reaktion auf Bedrohungen. Governance-Prozesse erfüllen zwar ihren Zweck, können aber die bestehenden, erheblichen Risiken überschatten. Aufgrund der Unvorhersehbarkeit müssen Unternehmen darauf vorbereitet sein, schnell zu reagieren und sich anzupassen. Agile Prinzipien, begleitet von einer agilen Führungskultur, werden für eine agile Cybersicherheitshaltung empfohlen.

Unternehmensarchitektur für Sicherheit

Bei der Umsetzung von Cybersicherheitsstrategien in eine Technologiearchitektur ist es entscheidend, einen umfassenden Sicherheitsplan zu entwickeln. Beurteilen Sie die erforderlichen Cybersicherheitsfunktionen für technologische Plattformen und erkunden Sie relevante Lösungsanbieter in der Anbieterlandschaft. Ziehen Sie bei Bedarf einen Cybersecurity-Berater hinzu. Mit zunehmender Erfahrung wird es einfacher, die Lösungen der Anbieter zu bewerten und einzuschätzen. Stellen Sie auf der Grundlage dieser Bewertung eine Cybersicherheitsarchitektur zusammen, die wirksamen Schutz, nahtlose Interoperabilität, Komplementarität, effizienten Betrieb und Kosteneffizienz vereint.

Cybersicherheit in der Cloud

Im Zusammenhang mit Cybersicherheit in der Cloud sind bestimmte Faktoren in Bezug auf Platform as a Service (PaaS) und Software as a Service (SaaS) von entscheidender Bedeutung. Zunächst werden die konkreten Sicherheitsmaßnahmen und -praktiken des jeweiligen Cloud-Dienstleisters gesichtet, verstanden und bewertet. Dazu gehört die Beurteilung der Datenverschlüsselungsmethoden, Zugangskontrollen und Schwachstellenverwaltung (Vulnerability Management). Zweitens ist es wichtig, das Modell der gemeinsamen Verantwortung (Shared Responsibility Model) zu verstehen. Während der Cloud-Anbieter für die Sicherung der zugrunde liegenden Infrastruktur in PaaS und bestimmte Aspekte der Anwendung in SaaS verantwortlich ist, müssen Kunden auch Maßnahmen ergreifen, um ihre eigenen Daten- und Benutzerzugriffe zu schützen. Die Implementierung starker Authentifizierungsmechanismen, die Verwendung von Verschlüsselung für sensible Daten und regelmäßige Aktualisierungen und Patches von Anwendungen sind entscheidende Schritte (siehe folgendes Kapitel „Schützen“).

Darüber hinaus kann das Überwachen und Protokollieren von Aktivitäten in der Cloud-Umgebung dazu beitragen, verdächtige oder unbefugte Aktivitäten zu erkennen (siehe folgendes Kapitel „Erkennen“). Schließlich ist es ratsam, über aufkommende Bedrohungen und bewährte Sicherheitspraktiken auf dem Laufenden zu bleiben, da sich die Landschaft der Cybersicherheit ständig weiterentwickelt.

Identifizieren

Der Betrieb einer wirksamen Cybersicherheitskapazität setzt voraus, dass Risiken, Probleme und Schwachstellen präventiv erkannt werden. Dazu ist eine Kombination aus sorgfältiger Planung, gründlicher Bewertung und kontinuierlicher operativer Disziplin in Verbindung mit modernster Technologie erforderlich.

Asset Management

Voraussetzung für einen effektiven Schutz ist ein ganzheitliches Repository aller Vermögenswerte. Diese können virtuell oder physisch sein, zum Beispiel ein Server, eine Anwendung oder ein Datenobjekt. Anschließend müssen Sie allen Assets Empfindlichkeitsstufen zuweisen. Auf dieser Grundlage können Sie das erforderliche Schutzniveau ableiten. Darüber hinaus ist es von grundlegender Bedeutung, einen Prozess zu implementieren, der sicherstellt, dass das Repository kontinuierlich auf dem neuesten Stand gehalten wird.

Informationssicherheits-Management-System

Auf der Grundlage des Bestandsverzeichnisses werden im nächsten Schritt die entsprechenden Cybersicherheitsrichtlinien – auch Kontrollen genannt – ermittelt, die in Ihrem Unternehmen eingeführt werden müssen. Diese Kontrollen dienen dazu, organisatorisch festzulegen, welchem Benutzer unter welchen Umständen der Zugriff auf eine Netzwerkressource wie beispielsweise einen Server, eine Datei oder ähnliches gewährt oder verweigert wird. Neben den individuellen Schutzkontrollen Ihrer Organisation sollten Sie auch die rechtlichen und regulatorischen Anforderungen in Ihrer Organisation beachten.

Risikomanagement

Schließlich müssen Sie eine Reihe von Aktivitäten zur Risikominderung und -bewältigung ableiten. Diese beschreiben, welche funktionalen und technischen Fähigkeiten Sie einrichten müssen, um die definierten Cybersicherheitsrichtlinien zu operationalisieren.

Schützen

Im Rahmen der „Schutz“-Funktion werden Sicherheitsstandards festgelegt, um Anlagen vor unberechtigtem Zugriff und böswilliger Nutzung zu schützen. Dazu gehören Härtungsmaßnahmen, um Angreifern das Eindringen in das Netz zu erschweren. Im Falle eines erfolgreichen Angriffs identifiziert die „Detect“-Fähigkeit diesen, und die anschließende „Respond and Recover“-Fähigkeit leitet Abwehrmaßnahmen ein.

Mail-Server-Sicherheit und Compliance

Es ist wichtig, die Sicherheit und Konformität Ihres Mailservers sorgfältig zu konfigurieren, zu verwalten und aufrechtzuerhalten, da er oft ein Einfallstor für eine Vielzahl von Angriffen wie Social Engineering, das Öffnen verseuchter Anhänge und das Anklicken bösartiger Links ist. Konzentrieren Sie sich auf Richtlinien für Spam, Anhänge, Links und externen Datenverkehr. Es empfiehlt sich, eher streng zu sein und verdächtige E-Mails unter Quarantäne zu stellen, als Schwachstellen zu riskieren. Die Empfänger können eine Freigabe beantragen, und es ist ratsam, dass ein Administrator E-Mails manuell überprüft und freigibt.

Zentralisierte Software-Update- und Patch-Verwaltung

Das Risiko erfolgreicher Angriffe auf Anlagen und Netzwerkressourcen steigt, wenn sie veraltet sind. Software-Schwachstellen, die zunächst unbekannt sind, werden schließlich aufgedeckt. Angreifer wetteifern mit Lösungsanbietern, um diese Schwachstellen auszunutzen, sodass Systeme in dieser Zeit angreifbar bleiben. Unternehmen sollten sich bemühen, diese Zeitspanne zu minimieren, indem sie ihre Netzwerkressourcen umgehend aktualisieren und patchen. Eine zentralisierte, verwaltete und automatisierte Patch-Verwaltung ist von entscheidender Bedeutung. Es gibt mehrere Lösungen, die entweder von Systemanbietern oder von Drittanbietern bereitgestellt werden, um Patches und Updates zu verwalten. Die gewählte Lösung ist weniger wichtig als das Vorhandensein und die Nutzung dieser Lösung.

Festplattenverschlüsselung

Unternehmensdaten sind wertvoll, aber anfällig. „Daten im Transit“ sind gut geschützt, wenn sie über sichere Verbindungen gesendet werden. Jedoch sind „Daten im Ruhezustand“, die auf Festplatten oder lokalen Computern gespeichert sind, oft unzureichend geschützt und können im Originalformat gelesen werden. Eine zentral verwaltete Festplattenverschlüsselung kann die Daten leicht schützen. Dafür wird ein Konfigurationsmanagementsystem benötigt, um globale Richtlinien für Server und Endpunkte zu erstellen und zu verteilen. Trusted Platform Modules (TPM) in aktueller Hardware ermöglichen die lokale Speicherung der Verschlüsselungsgeheimnisse.

Zentrales Identitäts- und Zugriffsmanagement (IAM)

Die dezentrale Verwaltung von Benutzern, Identitäten, Rollen, Gruppen und Zugriffsrechten stellt ein Einfallstor für unbefugten Zugriff dar. Das Risiko von Duplikaten, Überschneidungen und Widersprüchen steigt, was die Wahrscheinlichkeit eines Identitätsmissbrauchs erhöht. Die Identifizierung solcher Angriffe wird schwierig, da der Angreifer als autorisierte Identität erscheint. Um dies zu vermeiden, sollten Sie sich für eine zentrale IAM-Plattform von verschiedenen ausgereiften Anbietern entscheiden. Die spezifische Wahl der Plattform ist weniger wichtig. Es wird empfohlen, eine einzige IAM-Plattform universell einzusetzen und sie als maßgebliche Quelle für alle benutzerbezogenen Informationen zu nutzen. Dadurch wird das Potenzial für Identitätsmissbrauch erheblich reduziert.

Standardisierte Passwortrichtlinien

Ein dauerhaftes Hindernis sind schwache und schlecht durchgesetzte Passwortrichtlinien, die anfällig für vergessene oder gestohlene Passwörter sind. Die ideale Lösung ist die völlige Abschaffung von Passwörtern und die Einführung einer robusten Mehr-Faktor-Authentifizierung. Dazu gehören ein registriertes Gerät und eine biometrische Anmeldung (Fingerabdruck, Iris, Gesichtserkennung) oder zumindest eine PIN, die eine moderne Hardware mit einem TPM erfordert. Die anfängliche Festlegung eines Passworts ist jedoch weiterhin erforderlich. Die Forschung zeigt, dass allgemein bekannte Passwortrichtlinien (Länge, Komplexität, häufige Änderungen) zu einem vorhersehbaren Nutzerverhalten führen, das die Sicherheit untergräbt. Um das richtige Gleichgewicht zu finden, sollten folgende Richtlinien beachtet werden:

- Länge: 8 bis 10 Zeichen durchsetzen.

- Komplexität: Erlauben Sie alle Zeichensätze, aber erzwingen Sie die Verwendung von zwei oder drei.

- Historie: Verhindern Sie die Wiederverwendung der fünf vorherigen Passwörter.

- Verfall: Abschaffung der obligatorischen regelmäßigen Zurücksetzung des Passworts.

- Schwellenwert für Sperren: Sperren Sie Konten nach 4 bis 5 erfolglosen Anmeldeversuchen.

- Dauer der Sperre: Kontosperre aufrechterhalten, bis ein Administrator sie mit einem neuen temporären Passwort wieder aktiviert.

- Kontosperrungszähler: Setzen Sie den Zähler nach 240 Minuten zurück, um falsch-positive Sperren zu vermeiden, wenn Benutzer mehrere Passwörter falsch eingeben, sich aber innerhalb der Sperrschwelle an das richtige Passwort erinnern.

Standardisierte Firewall-Sicherheit und zentralisierte Regelverwaltung

Firewalls sind entscheidend für den Schutz vor Angreifern und müssen einen starken Zugriffsschutz bieten. Es gibt zwei Haupttypen: softwarebasierte (Host-Ebene) und hardwarebasierte (Netzwerkebene) Firewalls. Softwarebasierte Firewalls schützen Anwendungen auf Servern, während hardwarebasierte Firewalls den Datenverkehr überwachen und lenken. Eine umfassende Architektur mit beiden Arten von Firewalls wird empfohlen. Best Practices vereinfachen die Implementierung. Schutz sollte auf internetzugewandten Netzen und Knotenpunkten liegen. Zentral verwaltete Firewall-Regeln auf einer neutralen Plattform sind wichtig, um Widersprüche zu vermeiden und aktuelle Regeln sicherzustellen. Firewall-Regeln sollten Zugriffskriterien wie Protokolle, IP-Adressen, Ports und Berechtigungen enthalten. Regelmäßige Sicherheitsaudits von externen Partnern gewährleisten die Einhaltung von Standards und Vorschriften. Eine ganzheitliche Firewall-Architektur, zentrale Regelverwaltung und regelmäßige Audits bilden eine starke Verteidigungsschicht.

Standardisierte Netzwerksegmentierung

Die Netzwerksegmentierung ist ein entscheidender, aber oft übersehener Aspekt einer starken Cybersicherheitsstruktur. Eine unzureichende oder nicht vorhandene Netzwerksegmentierung kann zu einer schwachen internen Netzwerksicherheit führen, insbesondere in multinationalen Unternehmen. Bei der Netzwerksegmentierung wird ein größeres Netzwerk mithilfe von Switches oder Routern in separate Teilnetzwerke unterteilt, entweder virtuell oder physisch. Dadurch wird der direkte Zugriff zwischen den Teilnetzen verhindert, sodass der Zugriff auf die Netzwerkressourcen nur über segmentierte Netzwerkressourcen wie Switches oder Router möglich ist, die eine zusätzliche Sicherheits- und Authentifizierungsebene bilden. Durch die Implementierung der Netzwerksegmentierung werden die Auswirkungen eines erfolgreichen Angriffs auf einen kleineren Teil des Netzwerks beschränkt, was den potenziellen Schaden verringert. Bei der Mikrosegmentierung werden die Netzwerksegmente auf ein Minimum reduziert, um den Wirkungsradius eines potenziellen Angriffs zu minimieren. Die Einführung und regelmäßige Überprüfung und Aktualisierung der Netzwerksegmentierung ist eine Grundvoraussetzung. Architekten und Netzwerkexperten sollten die Netzwerksegmentierung in ihre Due-Diligence-Liste aufnehmen.

Konzept und Betrieb regelmäßiger Datensicherungen

Ein gut durchdachtes Konzept und der reibungslose Betrieb regelmäßiger Datensicherungen sind von entscheidender Bedeutung für den Schutz geschäftskritischer Informationen. Dies sollte die Identifizierung und Klassifizierung sensibler Daten umfassen, um zu bestimmen, welche Daten gesichert werden müssen. Die Festlegung eines angemessenen Zeitplans für die Durchführung der Backups, basierend auf der Datenwichtigkeit und der Änderungshäufigkeit, ist ebenfalls essenziell. Wichtige Aspekte sind auch die Auswahl der geeigneten Backup-Methoden, wie vollständige oder inkrementelle Backups, und die Speicherung der Sicherungen an einem sicheren, externen Ort, um sie vor physischen Schäden oder Diebstahl zu schützen. Regelmäßige Tests der Wiederherstellungsfähigkeit der Backups sind unerlässlich, um sicherzustellen, dass im Ernstfall eine reibungslose Datenwiederherstellung möglich ist. Durch die konsequente Umsetzung dieses Konzepts und den zuverlässigen Betrieb regelmäßiger Datensicherungen können Organisationen die Integrität ihrer Daten bewahren und sich vor potenziellen Datenverlusten oder Ausfällen schützen.

Erkennen

Nach der Identifizierung und dem Schutz sensibler Güter ist der nächste Schritt der Einsatz von Technologielösungen zur Überwachung der Güter.

Überwachung von Netzwerkressourcen und Datenverkehr

Lösungen überwachen kontinuierlich die Netzwerkressourcen mithilfe von konfigurierbaren Key-Performance-Indicators und Sensoren. Sie analysieren den Netzwerkverkehr auf der Grundlage verschiedener Faktoren wie Protokoll, Paketkopf, Inhalt und Quelle. Wenn ein verdächtiges Verhalten festgestellt wird, das von etablierten Mustern abweicht, werden automatisch Warnungen und Tickets generiert. Ein Network and Security Operating Center (NOC und SOC) kann diese Überwachung nutzen, um den Bedrohungsstatus des gesamten Netzwerks effektiv zu verfolgen.

Erweiterter Server- und Endpunktschutz inkl. Angriffsflächenreduzierung

Wählen Sie eine ausgereifte Plattform auf dem Markt und setzen Sie sie ganzheitlich ein, um ihr volles Potenzial auszuschöpfen. Eine fortschrittliche Plattform zum Schutz von Servern und Endgeräten bietet umfassende Funktionen, darunter das Scannen und Beseitigen von Netzwerkschwachstellen, die Erkennung von Sicherheitsrisiken in Echtzeit, die ganzheitliche Behebung von Schwachstellen, eine robuste Malware-Abwehr, eine tiefgreifende Überwachung und Analyse von Bedrohungen, die Reduzierung der Angriffsfläche, die Sicherheit mobiler Geräte und Virenschutz. Diese Plattformen nutzen KI, um Empfehlungen und automatische Schlussfolgerungen zu geben. Sie identifizieren nicht nur bekannte Angriffssignaturen, sondern erkennen und prognostizieren auch Angriffe im Voraus. Durch die optimale Nutzung dieser Plattformen werden Angreifern erhebliche Hürden in den Weg gelegt, da ihre Aktivitäten oft schon im Vorfeld erkannt werden. Verdächtiges Verhalten kann automatische Aktionen oder Warnungen auslösen, auf die die SOC-Betreiber reagieren können.

Zentralisierte Protokollverwaltung, Überwachung und Analyse

Die Detect-Funktion basiert auf einer zentralisierten Plattform für die Verwaltung, Überwachung und Analyse von Protokollen. Sie umfasst drei Teilfunktionen: Zentralisierung von Protokolldateien, deren Analyse und die Visualisierung der Ergebnisse. Diese Fähigkeit ist für die Überwachung des Netzwerkverkehrs und des Zustands der Netzwerkressourcen sowie für eine ganzheitliche Sicht auf vergangene, aktuelle und zukünftige Bedrohungen unerlässlich. Es gibt viele Plattformen von verschiedenen Anbietern, deren Preise sich nach dem Volumen der Protokolldateien und der Art der Analyse richten. Die Kosten können jedoch schnell eskalieren. Um die Kosten in den Griff zu bekommen, sollten Sie die Erkennungssituation schrittweise verbessern, indem Sie bestimmte Server auswählen, die auf die Empfindlichkeit und die Schutzstufen abgestimmt sind. Wählen Sie relevante Analysetypen und Visualisierungen, wie zum Beispiel Security Posture, Risikoanalyse und Threat Intelligence Dashboards. Mit zunehmender Cybersicherheitsreife können zusätzliche Elemente integriert werden, um einen umfassenden Netzwerküberblick zu erhalten.

Reagieren und Wiederherstellen

Die Funktionen „Identifizieren“, „Schützen“ und „Erkennen“ sind wichtig, um Bedrohungen zu verstehen, Netzwerkressourcen zu sichern und unbefugten Zugriff zu erkennen. Wenn jedoch ein erfolgreicher Angriff erfolgt, sind andere Fähigkeiten erforderlich, um effektiv zu reagieren und wiederherzustellen.

Sicherheitsinformations- und Ereignisverwaltungssystem (SIEM)

Ein SIEM-System (Security Information and Event Management) ist entscheidend für effektive Angriffsreaktion und Wiederherstellung. Es vereint Fachleute, Prozesse und Technologie zu einem Betriebsmodell. SIEM kombiniert Security Information Management (SIM) und Security Event Management (SEM). Eine definierte Organisationsstruktur mit qualifizierten Fachleuten ermöglicht die proaktive Einhaltung von Vorschriften, die Untersuchung von Vorfällen, das Schwachstellenmanagement und die Bedrohungsanalyse. Das Betriebsmodell kann als NOC (Network Operations Center) oder umfassenderes SOC (Security Operations Center) bezeichnet werden. SIEM bietet auch Security Incident Response (SIR) mit einem Plan, Team und Standardverfahren zur Angriffsabwehr. Für erweiterte Funktionen kann Security Orchestration, Automation and Response (SOAR) hinzugezogen werden. SOAR erweitert SIEM durch externe Datenquellen, KI und Automatisierung. SIEM, SOAR und SOC/NOC bieten eine umfassende Verteidigung gegen Angriffe und erleichtern die Wiederherstellung.

Externe Partnerschaften

Für kleinere Unternehmen ist die Einrichtung interner Incident Response Teams (IRT) und SOC kostspielig und schwer skalierbar. Diese Fähigkeiten werden mit begrenzter technologischer Unterstützung und Personalkapazität ineffektiv. Externe SOC-Dienstleister bieten maßgeschneiderte Lösungen an. Einsteigerdienste fungieren als zentrale Anlaufstelle für potenzielle Angriffe und externe Partner analysieren das Netzwerk als Teil eines IRT. Alternativ kann ein rund um die Uhr besetztes SOC das Netzwerk proaktiv überwachen und schützen. Beide Optionen, sei es der Aufbau interner Kapazitäten oder die Zusammenarbeit mit einem externen Anbieter, sind sinnvoll. SIEM/SOAR sollte nicht nur für größere Unternehmen betrachtet werden. Eine effektive Cybersicherheitsstruktur ist unabhängig von der Unternehmensgröße wichtig.

Plan zur Wiederherstellung im Katastrophenfall

Der Disaster Recovery Plan (DRP) ist ein wichtiges Element für den Katastrophenfall. Angriffe, Hardware-Fehlfunktionen, Stromausfälle oder Infrastrukturunterbrechungen können Katastrophen verursachen und den Geschäftsbetrieb beeinträchtigen. Unternehmen müssen ihre kritischen Funktionen auf hohe Verfügbarkeit und Widerstandsfähigkeit ausrichten. Identifizieren Sie potenzielle Katastrophen, bewerten Sie deren Wahrscheinlichkeit und Auswirkungen und priorisieren Sie sie. Entwickeln Sie detaillierte DRP für die wichtigsten Netzwerkressourcen und fügen Sie Schritte für Datenabfrage, -umverteilung und -wiederherstellung hinzu. Schulungen und praktische Übungen sind entscheidend, um das DR-Team vorzubereiten.

Penetrationstests

Für eine wirksame Cybersicherheit sollten externe Partner für wiederholte Penetrationstests engagiert werden. Diese Partner sollten regelmäßig, idealerweise einmal im Jahr, beauftragt werden. Sie versuchen absichtlich, Ihre Cybersicherheitsverteidigung anzugreifen und zu durchdringen. Dabei wenden sie unterschiedliche Testansätze an: White Box (umfangreiche interne Dokumentation wird zur Verfügung gestellt), Grey Box (begrenzte Informationen werden zur Verfügung gestellt) oder Black Box (keine Informationen werden zur Verfügung gestellt). Um Voreingenommenheit zu vermeiden, sollten sowohl die Anbieter als auch die Testansätze jedes Jahr gewechselt werden, um von frischen und unvoreingenommenen Perspektiven zu profitieren.

Beispielhaftes Szenario einer Ransomware-Attacke

Die in diesem Artikel beschrieben Fähigkeiten in deren Gesamtheit bieten eine effektive Abwehr gegen eine Vielzahl von Attacken. Nehmen wir das Beispiel eines Ransomware-Angriffs. Diesbezüglich gilt es, eine Vielzahl entscheidender Cybersicherheitsaspekte zu berücksichtigen. Zunächst liegt der Fokus auf der Implementierung einer mehrschichtigen Verteidigungsstrategie (siehe „Cybersicherheitsstrategie und -organisation“). Dies beinhaltet den Einsatz zuverlässiger und aktueller Sicherheitslösungen wie Firewalls (siehe „Standardisierte Firewall-Sicherheit und zentralisierte Regelverwaltung“), Intrusion Detection Systems und Antivirensoftware (siehe „Erkennen“), um Ransomware-Infektionen zu erkennen und zu verhindern. Regelmäßige Aktualisierungen von Betriebssystemen und Anwendungen mit den neuesten Sicherheitspatches sind ebenfalls entscheidend (siehe „Zentralisierte Software-Update- und Patch-Verwaltung“), um bekannte Schwachstellen zu beheben. Darüber hinaus sollten Organisationen auf Schulungs- und Sensibilisierungsprogramme für Benutzer setzen, um Mitarbeiter darin zu schulen, potenzielle Ransomware-Bedrohungen wie Phishing-E-Mails oder schädliche Downloads zu erkennen und zu vermeiden (siehe „Cybersicherheitsstrategie und -organisation“).

Die Implementierung starker Zugriffskontrollen (siehe „Zentrales Identitäts- und Zugriffsmanagement (IAM)“), einschließlich des Prinzips des geringsten Privilegs (Zero Trust), kann dazu beitragen, die Auswirkungen eines möglichen Angriffs zu minimieren. Die Erstellung und regelmäßige Überprüfung von Datensicherungen ist ein weiterer entscheidender Aspekt (siehe „Konzept und Betrieb regelmäßiger Datensicherungen“). Backups sollten sicher, offline oder in einem separaten Netzwerk, aufbewahrt werden, um zu verhindern, dass Ransomware sie verschlüsselt. Durch regelmäßige Backups stellen Organisationen sicher, dass sie im Falle eines Angriffs ihre Systeme und Daten wiederherstellen können, ohne das Lösegeld zu zahlen. Darüber hinaus ist es wichtig, einen Disaster Recovery Plan zu erstellen, um Ransomware-Angriffe effektiv zu behandeln (siehe „Plan zur Wiederherstellung im Katastrophenfall“). Dieser Plan sollte die Rollen und Verantwortlichkeiten der Schlüsselpersonen festlegen, Eskalationsverfahren definieren und Richtlinien für die Isolierung infizierter Systeme und die Eindämmung der Ausbreitung von Malware bereitstellen. Organisationen sollten auch Beziehungen zu externen Cybersicherheitsexperten oder Incident Response Teams aufbauen, um bei einem Angriff Unterstützung zu erhalten (siehe „Externe Partnerschaften“).

Schließlich ist es entscheidend, starke und aktualisierte Sicherheitsüberwachungsund Protokollierungsfähigkeiten aufrechtzuerhalten. Durch die Überwachung des Netzwerkverkehrs, der Systemprotokolle und der Benutzeraktivitäten (siehe „Überwachung von Netzwerkressourcen und Datenverkehr“) können frühe Anzeichen von Ransomware-Aktivitäten erkannt werden. Die Implementierung von Systemen zur Intrusion Detection und Prevention sowie von SIEM-Lösungen kann die Fähigkeit verbessern, Ransomware-Angriffe zeitnah zu identifizieren und darauf zu reagieren (siehe „Sicherheitsinformations- und Ereignisverwaltungssystem (SIEM)“). Durch Berücksichtigung dieser Cybersicherheitsmaßnahmen können Organisationen ihre Verteidigung und Reaktionsfähigkeit gegen Ransomware-Angriffe stärken, die potenziellen Auswirkungen minimieren und ihre wichtigen Daten und Systeme schützen.

Schlussfolgerung

In der heutigen vernetzten Welt ist es für Unternehmen unerlässlich, eine solide Cybersicherheitsstruktur aufzubauen und zu erhalten. Die zunehmende Anzahl von Angriffsvektoren und die vielfältige Bedrohungslandschaft erfordern proaktive Maßnahmen. Glücklicherweise sind intelligente und datengesteuerte Cybersicherheitsplattformen, bewährte Methoden und flexible Betriebsmodelle leicht zugänglich und ermöglichen den Aufbau einer starken Cybersicherheitsabwehr. Die Investition in diese Fähigkeiten in einer effektiven Kombination aus modernen Plattformen und motivierten, geschulten Mitarbeitern zahlt sich aus und macht es für Angreifer immer schwieriger, erfolgreich zu sein. Mit engagierten Fachleuten, effektiven Methoden und leistungsstarker Technologie sind die Möglichkeiten für erfolgreiche Angriffe in Zukunft begrenzt.