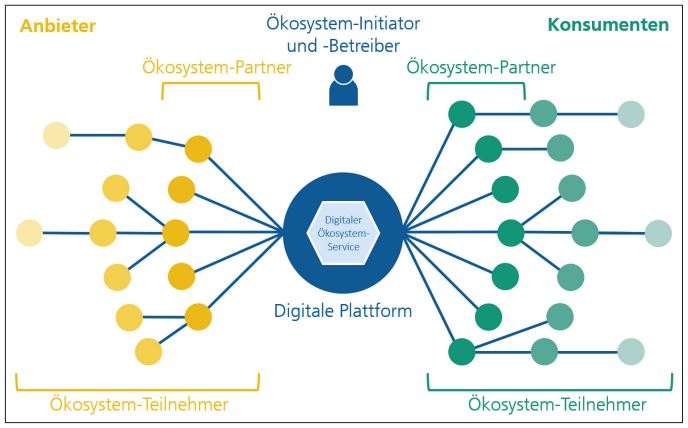

Digitale Ökosysteme und Plattformen wie Uber, Airbnb, eBay, wefox oder FlixBus entstehen nicht nur in den USA, sondern auch in Europa und in Deutschland. Laut unserer Umfrage bei der deutschen Wirtschaft entstehen sie in allen Domänen [Pol20]. Laut einer McKinsey-Studie werden Digitale Ökosysteme im Jahr 2025 etwa 30 Prozent des weltweiten Umsatzes generieren. Es ist daher nicht verwunderlich, dass im August 2020 mit Delivery Hero das erste deutsche Unternehmen im DAX aufgenommen wurde, dessen Geschäftsmodell in der Plattformökonomie verortet ist. Digitale Ökosysteme bieten vielfältige Chancen für Unternehmen. Hierzu zählen die Erschließung neuer Geschäftsfelder sowie die Gewinnung neuer Kunden und solche Innovationen in der eigenen Branche anzustoßen, welche durch die Generierung von Mehrwerten durch Daten entstehen. Skalen- und Netzwerkeffekte sind zentraler Bestandteil Digitaler Ökosysteme und Plattformen. Dadurch profitiert der Initiator ebenso wie alle Teilnehmer und Partner des Gesamtökosystems. Kern eines jeden Digitalen Ökosystems (siehe Abbildung 1) ist eine Plattform, welche einen Ökosystem-Service bereitstellt (z. B. das Vermitteln von Dienstleistungen), von dem wiederum die entsprechenden Ökosystemteilnehmer profitieren. Häufig basiert dieser Service dabei auf dem Austausch von Daten. Generell sind die meisten der Daten, die in einem Digitalen Ökosystem verarbeitet werden, auf die ein oder andere Weise sensibel. Sowohl geschäftskritische Daten als auch personenbezogene Daten spielen eine große Rolle. Die Aspekte IT-Sicherheit, Datensicherheit, Datensouveränität und Datenschutz sind daher erfolgskritisch. Nur wenn die Plattform und alle Ökosystemteilnehmer gewisse Mindeststandards und Spielregeln einhalten, kann der Schutz der Daten im gesamten Ökosystem gewährleistet werden. Compliance ist daher essenziell.

Abb. 1: Schematische Darstellung eines digitalen Ökosystems

Digitales Ökosystem „Banking“ – Die Bank als Plattformbetreiber

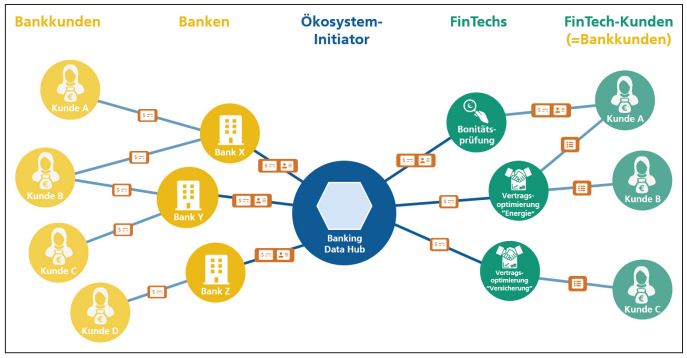

Um unsere Ausführungen etwas plastischer zu machen, möchten wir ein fiktives Digitales Ökosystem aus dem Finanzwesen skizzieren, auf welches wir im Artikel immer wieder Bezug nehmen werden. Mit der Umsetzung der zweiten Zahlungsdienstrichtlinie (EU) 2015/2366 (kurz PSD2) wurden nicht nur der Schutz für Bankkunden verbessert, sondern auch einheitliche Schnittstellen (API) für FinTechs und Kooperationspartner geschaffen. Fin-Techs können durch diese Schnittstellen auf Bankdaten zugreifen und durch deren Auswertung neue Produkte und Dienstleistungen generieren. Diese reichen von neuen Bezahlmethoden, über einheitliches Finanzmanagement, KI-basiertes Asset-Management bis hin zu Empfehlungen auf Basis des Einkaufs- und Surfverhaltens. In unserem Beispiel (siehe Abbildung 2) sorgt die Plattform „Banking-Data-Hub“ zusätzlich dafür, dass Ökosystempartner (also FinTechs und Banken) Daten zentralisierter und standardisierter austauschen können. Als Teilnehmer haben wir Bankkunden, aber auch weitere Unternehmen, welche die Dienste der Kooperationspartner nutzen. Betrachtet man Themen wie Compliance, IT-Sicherheit oder Datensouveränität, wird deutlich, dass diese Aspekte immer ganzheitlich für das Digitale Ökosystem betrachtet werden sollten.

Abb. 2: Digitales Ökosystem „Banking“

Compliance und IT-Sicherheit in Digitalen Ökosystemen

Die IT-Landschaft in einem einzelnen Unternehmen ist schon reichlich heterogen und komplex. In Digitalen Ökosystemen ist die Komplexität und Dynamik weitaus höher. Auch sind in der Regel nicht alle beteiligten Partner gleichermaßen kompetent und gewissenhaft im Umgang mit Security-Belangen. Aufgrund dessen und aufgrund der Vielzahl an wertvollen IT-Systemen und Daten sind Digitale Ökosysteme attraktive Angriffsziele. Gerade die Aufbauphase ist dabei gleichermaßen herausfordernd und essenziell aus Sicherheitssicht: Einerseits müssen der Aufbau und das Wachstum eines Digitalen Ökosystems schnell gehen, um einen frühen Markteintritt zu ermöglichen. Andererseits können Sicherheitsmängel oder gar -vorfälle in dieser Phase schnell das Aus bedeuten. Das Ergreifen der notwendigen Maßnahmen steht teils in Abwägung zur Geschwindigkeit von Ausbau und Wachstum. Leider werden in der öffentlichen Wahrnehmung häufig alle Ökosystempartner für die Sicherheitsmängel eines einzelnen Partners mit „in Haftung“ genommen. Umso wichtiger ist es daher, frühzeitig und durchgängig ein hohes Sicherheitsniveau zu etablieren. Um dies zu erreichen, müssen diverse Aspekte beachtet werden, über die wir im Folgenden einen Überblick geben.

Absichern des Kerns: Sicherheitskonzept für die Plattform erstellen

Sowohl der Erfolg als auch die Sicherheit aller Teilnehmer steht und fällt natürlich zunächst mit der Sicherheit der Plattform. Als Kern des Ökosystems müssen in der Plattform entsprechende technische und organisatorische Maßnahmen (TOM) konzipiert und umgesetzt werden, um die Gesamtheit der Sicherheitsanforderungen und -herausforderungen für alle Teilnehmer in angemessener Form zu lösen. Diese Aufgabe fällt dem Initiator und Betreiber der Plattform zu. Das Spektrum umfasst dabei Maßnahmen zum Schutz der Daten beim Transport, zur sicheren Speicherung, zur Authentifizierung und Autorisierung, Datenvalidierung, Verwaltung von Ressourcen und Nutzern, Mandantentrennung, rechtssicheren Protokollierung, Sicherstellung der Verfügbarkeit bis hin zu Maßnahmen zur Sicherstellung des Datenschutzes. All diese Maßnahmen müssen dabei mit den organisationsweiten TOMs des Betreibers Hand in Hand gehen und diverse Rahmenbedingungen berücksichtigen. Ein solches Sicherheitskonzept erfordert Expertenwissen und entsprechende Fachkräfte. Unsere Erfahrungen haben außerdem gezeigt, dass die gesamte Bandbreite an Anforderungen, einschließlich des Geschäftsmodells, direkt miteinbezogen werden muss. Ziel muss es immer sein, dass Security und Datenschutz gewährleistet werden, gleichzeitig aber ein wirtschaftlicher Betrieb möglich ist.

Alle für einen, einer für alle: Spielregeln für das Ökosystem festlegen

Als wäre ein umfassendes Sicherheitskonzept für die Plattform alleine nicht schon komplex genug, endet der Sicherheitshorizont leider nicht an der Plattformschnittstelle. Entsprechend sollten durch den Plattformbetreiber entsprechende Standards, beziehungsweise ein Code of Conduct („Spielregeln“) beim Umgang mit Daten, festgelegt werden. Wie diese genau ausfallen und wie detailliert oder restriktiv sie sind, hängt dabei vom Einzelfall ab. Schlussendlich müssen diverse Aspekte gegeneinander abgewogen werden. Zu restriktive oder enge Regeln erschweren beispielsweise das Onboarding oder stehen den Geschäftsmodellen der Teilnehmer entgegen. Aus unserer Erfahrung funktioniert ein solcher Code of Conducts dann am besten, wenn jeder einzelne Partner einen Nutzen davon hat, wenn sich alle Partner an die Regelungen halten. Idealerweise werden die Regelungen auch als Art Hilfestellung bei der Umsetzung gewisser Maßnahmen ausgestaltet, welche ohnehin obligatorisch sind – wie beispielsweise die Umsetzung der Betroffenenrechte der Datenschutz-Grundverordnung (DS-GVO).

Die Rechte des Einzelnen: Datenschutz einheitlich und benutzerfreundlich umsetzen

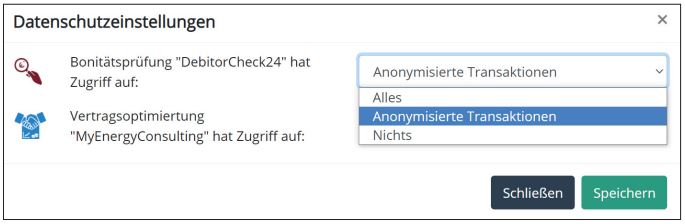

Die Umsetzung der DS-GVO ist natürlich für den Plattformbetreiber und alle Partner bindend. Dies zieht jedoch ein Konglomerat aus datenschutzspezifischen Erklärungen, Einstellungen und Kontaktmöglichkeiten nach sich. Die Umsetzung der Betroffenenrechte (z. B. Datenauskunft, Korrektur, Löschung) in der Plattform ist schon herausfordernd. Im Digitalen Ökosystem muss man aber über die eigentliche technische Plattform hinausdenken. Themen, mit denen man sich daher beschäftigen muss, sind ein plattformübergreifendes Einwilligungsmanagement, einheitliche Schnittstellen für Partner und Teilnehmer sowie Prozesse und Qualitätsstandards für die Plattform und die Partner. Aus unserer Sicht ist es entscheidend, dass alle Einstellmöglichkeiten und Informationen in einer einheitlichen Art und Weise dargestellt werden und die dahinterliegenden Umsetzungen auch einheitlich funktionieren, um schlussendlich eine hohe User Experience zu erreichen (siehe Abbildung 3). Die Einhaltung der Regelungen ist dabei ein Punkt, deren Überprüfung und Einhaltung ein anderer.

Abb. 3: Datenschutzeinstellungen (Beispiel)

On- und Offboarding: Partner sicher ins Ökosystem aufnehmen – und wieder entlassen

Bevor ein Partner in das Ökosystem aufgenommen werden kann, muss sichergestellt werden, dass die genannten Maßnahmen und Vorgaben umgesetzt wurden. Dies ist häufig kein trivialer Vorgang und erfordert entsprechende Prozesse und technische Maßnahmen, die aus dem Sicherheitskonzept der Plattform abgeleitet werden.

Um den Vorgang der Aufnahme neuer Teilnehmer strukturiert durchzuführen, sollte eine Plattform einen Onboarding-Prozess etablieren. Dieser Prozess stellt sicher, dass ein neuer Teilnehmer alle notwendigen Maßnahmen umgesetzt hat. Der Prozess enthält Schritte, die eine manuelle Bearbeitung erfordern, und Schritte, die (semi-)automatisiert durchgeführt werden können.

Zu den manuellen Schritten zählt die Erfassung von allgemeinen organisatorischen Angaben zum Teilnehmer, aber auch die Prüfung des Sicherheitskonzepts des Partners und der beim Partner etablierten Prozesse, die für die Plattform von Relevanz sind. Bei der Prüfung der organisatorischen Angaben ist darauf zu achten, dass sich der Partner gut in das Ökosystem integriert, das heißt, er muss dem Ökosystem einen Mehrwert bieten und die Spielregeln sowie die Spielregeln der Plattform akzeptieren. Bei der Prüfung des Sicherheitskonzepts des Partners ist darauf zu achten, dass dessen Sicherheitsstandard nicht schlechter ist als der der Plattform. Grundlegende IT-Sicherheitsprozesse (wie die proaktive Schwachstellenverfolgung, Vorfallbehandlung und Patchmanagement) sowie vom Gesetz geforderte Prozesse im Bereich Datenschutz müssen etabliert sein, sodass diese in die Prozesse der Plattform integriert werden können.

Neben den genannten manuell durchzuführenden Schritten können verschiedene Schritte auch (semi-)automatisiert durchgeführt werden. Im Detail ist dies abhängig von der Art und Weise, wie der Service bereitgestellt wird. Zu einer autoatischen Überprüfung zählt beispielsweise die Überprüfung der verwendeten Softwarebibliotheken, der Service-/Maschinenkonfiguration oder Schwachstellenscans. Langfristig sollte das Ziel sein, den Onboarding-Prozess weitestgehend zu automatisieren.

Umgekehrt müssen auch beim Verlassen eines Teilnehmers gewisse Aspekte, gerade hinsichtlich des Datenschutzes, beachtet werden. Teilnehmern sollte die Einstellung eines Dienstes angekündigt werden, sodass diese gegebenenfalls ihre Daten sichern können. Sollte der Partner Plattformdaten zwischengespeichert haben, müssen diese nachweislich gelöscht werden. Gleiches gilt auch für Daten des Teilnehmers, die in der Plattform gespeichert sind. Darüber hinaus muss die Plattform alle teilnehmerspezifischen Zugangsdaten widerrufen.

Stillstand ist der Tod: Auf Änderungen vorbereitet sein

Bei der Erstellung aller Sicherheitskonzepte – sei es auf der Plattform oder bei den Teilnehmern – muss stets klar sein, dass es eine inhärente Eigenschaft eines Digitalen Ökosystems ist, dass sich Dinge ändern. Teilnehmer kommen hinzu oder verlassen das Ökosystem, Dienste werden optimiert und verändert, neue Geschäftsmodelle entwickeln sich und Technologien werden verbessert oder ausgetauscht. Dadurch entsteht ein Spannungsfeld zwischen Security, der Benutzerfreundlichkeit der Plattform für Teilnehmer und dem Geschäftsmodell. Um dieses Spannungsfeld möglichst aufzulösen, müssen die Prozesse und das Geschäftsmodell der Plattform diesen Aspekt gezielt berücksichtigen und Veränderungen begrüßen. Alle diese Änderungen erfordern zudem, dass Sicherheitsüberprüfungen regelmäßig wiederholt werden müssen, um ein Abfallen des Sicherheitsniveaus zu verhindern. Die Häufigkeit der Sicherheitsüberprüfungen hängt dabei von der konkret durchgeführten Maßnahme ab: Eine Auditierung der Prozesse und der Umsetzung des Sicherheitskonzepts muss beispielsweise nicht so häufig durchgeführt werden wie die Überprüfung auf Schwachstellen. Darüber hinaus sollte der Betreiber eines Ökosystems berücksichtigen, dass sich Themenfelder wie beispielsweise IT-Sicherheit, Datenschutz und Gesetze fortlaufend weiterentwickeln. Die sich daraus ergebenden Neuerungen müssen fortlaufend geprüft und bei Anwendbarkeit im Ökosystem und seinen Teilnehmern umgesetzt werden.

Datensouveränität in Digitalen Ökosystemen

Es gibt eine weitere Fragestellung: Wie können wir es schaffen, dass alle Teilnehmer – also Partner, Anbieter und Konsumenten – die Hoheit über ihre Daten wahren? Das dahinterliegende Konzept nennt sich Datensouveränität und bezieht sich sowohl auf den Schutz von personenbezogenen Daten als auch auf den Schutz von Unternehmensdaten. Wir unterscheiden dabei zwei Aspekte:

- Zum einen gilt es, Transparenz zu schaffen, also den Teilnehmern die Möglichkeit zu geben, jederzeit nachvollziehen zu können, was mit den eigenen Daten passiert.

- Zum anderen muss den Teilnehmern die Möglichkeit gegeben werden, wo immer möglich selbstbestimmt über die Verarbeitung ihrer Daten zu entscheiden.

Alles im Blick: Cockpits für Daten

Durch ihren zentralen Charakter ist die Digitale Plattform ideal geeignet, um mittels eines zentralen Cockpits Transparenz über die Datenverarbeitungen (z. B. die Weitergabe von Daten an einen Partner) zu schaffen und Einstellungsmöglichkeiten (z. B. Präferenzen zu personalisierter Werbung) zu zentralisieren. Dabei muss ein besonderes Augenmerk auf die Benutzerfreundlichkeit des Cockpits gelegt werden, um auch IT-Laien einen angemessenen Zugriff und die Ausübung ihrer Rechte zu ermöglichen. Unsere Erfahrungen zeigen, dass die Gestaltung einer solchen Oberfläche und die Bestimmung einer geeigneten Granularität für die Darstellung stark von der Domäne und schlussendlich von den Nutzern abhängen.

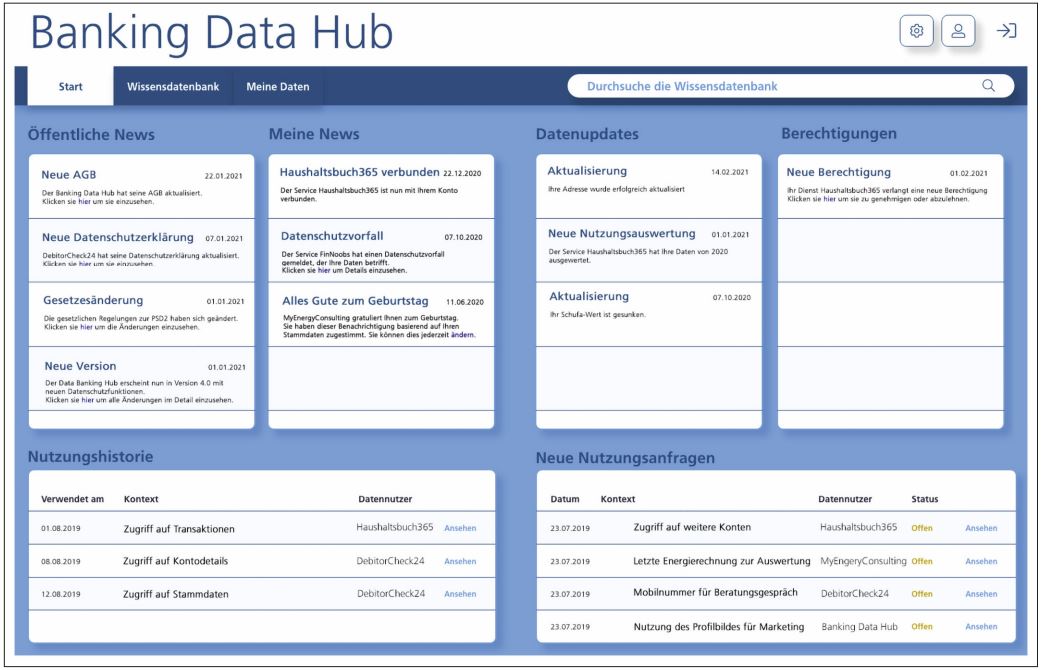

Es ist oft zielführend, verschiedene Sichten einzunehmen und abzubilden. So will ein Bankkunde möglicherweise wissen, welches FinTech nicht nur auf seine Transaktionsdaten, sondern zusätzlich auf seine Kundenstammdaten zugreift. In einem anderen Fall möchte ein Bankkunde wissen, welche Daten ein FinTech für die Optimierung seiner Versicherungsverträge benötigt. Bei komplexeren Konstellationen von Ökosystemteilnehmern und fließenden Daten kann es für User hilfreich sein, diese durch geeignete Visualisierungen der Datenflüsse nachvollziehen zu können. In Abbildung 4 haben wir beispielhaft verschiedene solcher Sichten auf einem zentralen Dashboard visualisiert. Aus Sicht der User ist das Cockpit der Digitalen Plattform auch der ideale Anlaufpunkt für alle Einstellungen rund um die Verwendung und Verbreitung eigener Daten durch die Plattform und durch andere Teilnehmer (und deren Dienste) im Digitalen Ökosystem.

Abb. 4: Cockpit des Banking-Data-Hubs (Beispiel)

Wie in Abbildung 3 dargestellt, ermöglicht der Banking-Data-Hub den Bankkunden die Einstellungen durch Auswahl einer Einstellungsoption, die einen Satz vervollständigt, beispielsweise „Bonitätsprüfung hat Zugriff auf: Alles | Anonymisierte Transaktionen | Nichts”. Die Komplexität eines Cockpits führt dabei zu folgenden Anforderungen und Implikationen (je nach Gestaltung des Digitalen Ökosystems):

- Neue Ökosystemteilnehmer und deren Dienste, die Daten verarbeiten können, müssen automatisiert im Cockpit der Nutzer auftauchen, sofern das relevant ist.

- Ökosystemteilnehmer und deren Dienste, die Daten verarbeiten, können Einstellmöglichkeiten für den Umgang mit Daten in das Cockpit integrieren, sodass diese auch zentral konfiguriert werden können.

- Universelle Einstellungen zu Datensouveränitätsanforderungen müssen allen relevanten Teilnehmern und deren Diensten bereitgestellt werden.

- Ökosystemteilnehmer und deren Dienste müssen für das zentrale Cockpit Auskünfte über Datennutzungen liefern können.

Um über das Cockpit alle relevanten Informationen zu versorgen und die vom User getroffenen Einstellungen adäquat umzusetzen, sind natürlich auch im Hintergrund entsprechende Maßnahmen notwendig. Beispielsweise sind entsprechende Schnittstellen der Plattform, der Partner-Services und gegebenenfalls von weiteren, nachgelagerten IT-Systemen nötig.

Alles unter Kontrolle: Durchsetzung von Datensouveränität

Darüber hinaus müssen auch TOMs entsprechend angebunden werden. Dazu zählen Mechanismen zur Zugriffs- und Nutzungskontrolle sowie zum Protokollieren und Nachvollziehen von Datenflüssen und -verwendungen. Insbesondere auf das Thema (Daten-)Nutzungskontrolle wollen wir im Folgenden genauer eingehen.

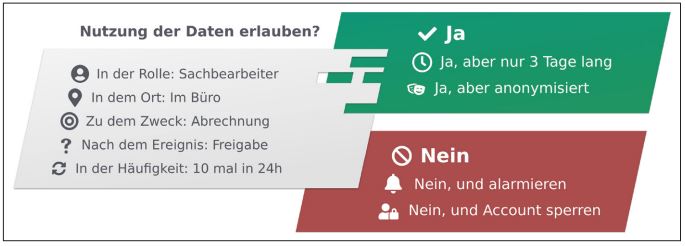

Es ist deswegen so relevant, da traditionelle Ansätze wie rollenbasierte Zugriffskontrolle in Digitalen Ökosystemen häufig an ihre Grenzen stoßen. Dies hängt insbesondere damit zusammen, dass es zwar generell im Interesse aller Parteien ist, Daten auszutauschen, sich die Sicherheitsanforderungen im Detail aber sehr komplex gestalten können – sowohl hinsichtlich der generellen Voraussetzungen (siehe Abbildung 5, links) für eine Nutzung als auch hinsichtlich der resultierenden Berechtigung (siehe Abbildung 5, rechts).

Abb. 5: Komplexität der Sicherheitsregeln

Mit dem Konzept der Datennutzungskontrolle werden feingranulare Steuerungsmöglichkeiten für Datenflüsse geschaffen. Vereinfacht ausgedrückt, funktioniert die Datennutzungskontrolle wie eine inhaltsbasierte Firewall, welche zusätzlich noch den Inhalt des Datenstroms verändern kann. Hierzu werden an Schnittstellen Kontrollpunkte integriert, welche mit dem Datenstrom interagieren und die eingestellten Regeln durchsetzen. Dadurch lassen sich fließende Daten modifizieren und beispielsweise auch personenbezogene Informationen entfernen (sprich anonymisieren). Die zentrale Plattform in einem Digitalen Ökosystem ist somit der ideale Punkt, um die Datennutzungskontrolle für Datenflüsse zwischen den Teilnehmern des Ökosystems durchzusetzen. Wir erinnern uns an das Beispiel aus der Finanzdomäne, bei dem der Bankkunde die Einstellungsmöglichkeiten „Bonitätsprüfung hat Zugriff auf: Alles | Anonymisierte Transaktionen | Nichts” zur Kontrolle der Datennutzung durch das Bonitätsprüfungs-FinTech hat. Diese Datensouveränitätseinstellungen werden durch die Banking-Data-Hub-Plattform bei der Nutzung der Daten durch das FinTech durchgesetzt. Hierzu wurde ein Kontrollpunkt in die Schnittstelle für den Datenabruf integriert.

Es gibt aber auch Fälle, in denen die weitere Verbreitung von Daten durch die Teilnehmer (in unserem Fall die FinTechs) kontrolliert werden muss und Regeln durchgesetzt werden müssen. Die Durchsetzung von Datensouveränitätsregeln außerhalb der eigenen Systemgrenzen der Banking-Data-Hub-Plattform stellt das Unternehmen Banking-Data-Hub als Initiator und Betreiber vor große Herausforderungen, welche manchmal nur durch organisatorische Regelungen im Sinne von Auflagen umgesetzt werden können. Die weiteren Ökosystemteilnehmer können aber auch dazu verpflichtet werden, entsprechende Kontrollpunkte technisch zu integrieren und deren Steuerung mit Regeln aus dem zentralen Cockpit zu verknüpfen.

Zur Schaffung von Vertrauen erfordert dies allerdings weitere organisatorische Maßnahmen. Dies umfasst beispielsweise die Möglichkeit, den Teilnehmer zu auditieren und die technische Umsetzung zu kontrollieren. Die Initiative International Data Spaces [IDS] setzt auf eine Zertifizierung der Teilnehmer durch unabhängige Stellen und die Verwendung von Trusted Platform Modules als Vertrauensanker, um abzusichern, dass die technische Umsetzung nach der Zertifizierung nicht verändert wurde. Man erkennt, dass die Durchsetzung von Datensouveränität bei den Teilnehmern einen erheblichen Mehraufwand und umfassende Konzeptionierung bedeutet – im Gegensatz zur zentralen Plattform.

Fazit

Ganzheitliche Sicherheitskonzepte für Digitale Ökosysteme zu entwerfen, ist alles andere als trivial. Die inhärente Volatilität eines jeden Digitalen Ökosystems lässt vermutlich jedem Security-Verantwortlichen graue Haare wachsen. Verbindliche Regeln, Auditierungen, Compliance-Checks und zentrale Sicherheitslösungen wie Daten-Cockpits helfen, dieser Lage Herr zu werden und jederzeit angemessen auf Änderungen zu reagieren.

Literatur & Links

[IDS] International Data Spaces, siehe:

https://internationaldataspaces.org/

[Pol20] S. Polst, Ch. Jung, Digitale Ökosysteme in der deutschen Wirtschaft: Vorstellung unserer Umfrageergebnisse, IESE, 22.9.2020, siehe:

https://www.iese.fraunhofer.de/blog/digitale-oekosysteme-umfrage/